第三方Ldap认证方式使用场景:

客户使用Ldap服务器进行身份验证,对企业下的员工进行登录管理。比如企业搭建windows的AD域,AD域的主控端管理域下所有的普通用户系统登录,普通用户登录信息通过Ldap服务器进行统一存放管理。

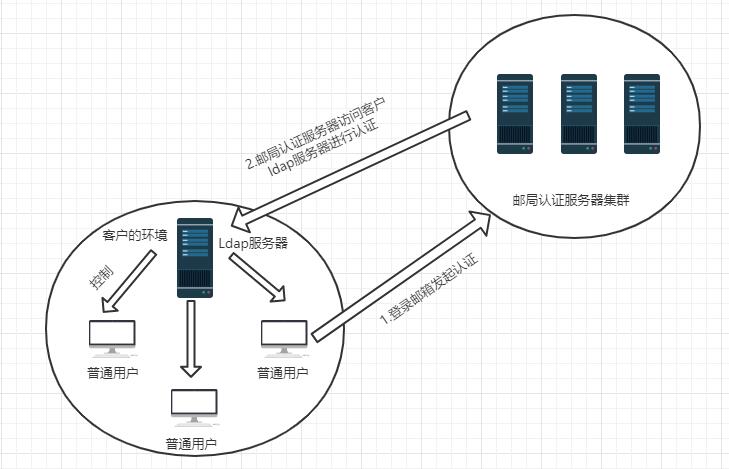

邮局系统Ldap第三方登录认证简要架构:

1.A用户通过使用foxmail/outlook等客户端软件,或者在网页上登录邮局系统时,会将邮箱地址和密码发送到邮局认证服务器上。

2.邮箱认证服务器会获取您在邮箱后台设置中的Ldap管理员信息登录到Ldap服务器中。

3.通过Ldap服务器查找属性值为此邮箱地址相对应的Ldap登录身份,也就是A用户在Ldap服务器中的登录身份(邮箱地址很可能只是A用户身份中的一个属性,根据这个属性反查出A用户在Ldap中的身份名,一般为dn)。

4.根据A用户的这个登录身份名(dn)和第一步中提交上来的密码,来判断A用户是否能够正确登录到邮箱系统。

如果您的Ldap服务器有防火墙来限制外部访问,希望您能联系我们,将我们的认证服务器ip加入到您的授权访问名单中。

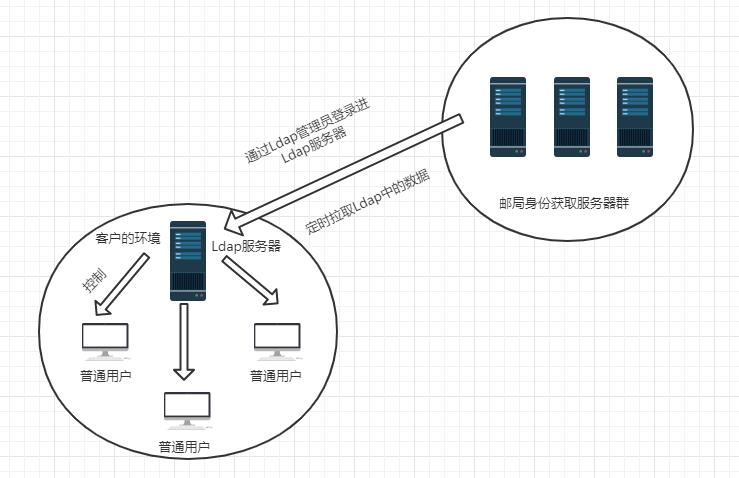

邮局系统定时拉取Ldap服务器架构:

我们为了实现,Ldap服务器中与身份绑定的邮箱数据与邮局系统邮箱数据同步,我们会定时拉取您的Ldap服务器信息。

1.根据您在邮箱后台设置中的Ldap管理员,我们通过此信息登录到您的Ldap服务器系统中,将搜索到您的邮件地址拉取到我们的邮局系统数据库中,即邮箱创建操作。

2.如果我们邮局系统中有您的一个邮箱数据,但是Ldap服务器中没有,为了保证不出现意外,我们不会随意删除您的这个邮箱数据,您可以到我们邮局后台确认后删除。

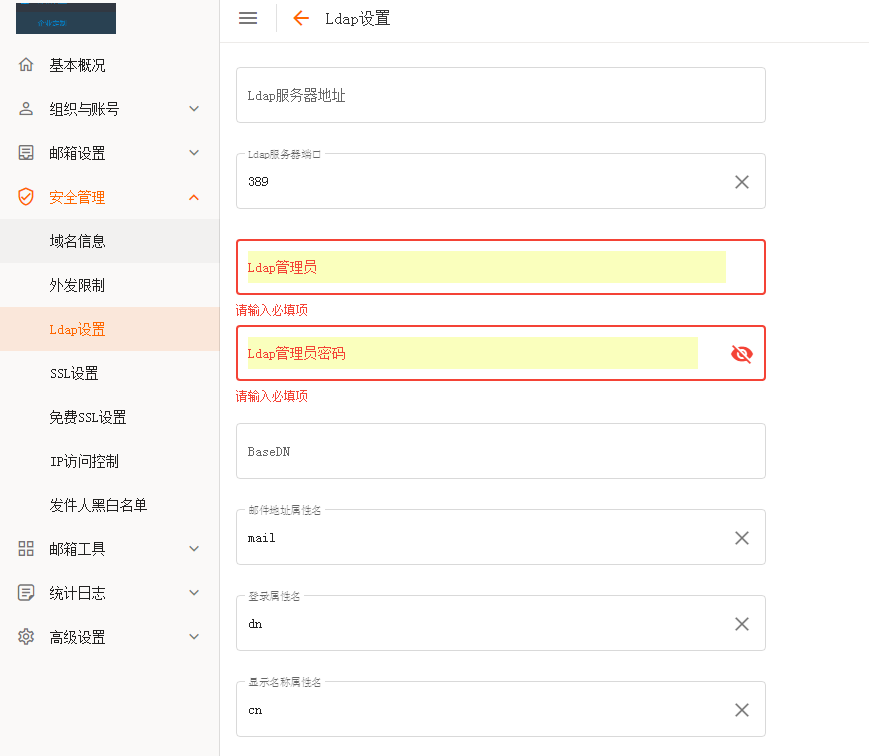

邮局后台Ldap设置项描述(假设您的域名是example.com):

Ldap服务器地址即为您公司所在的Ldap服务器,或者可以让我们提供的Ldap服务器地址,一般这里可以填写ip地址、域名或者ldap://url,如果是安全方式登录可以用ldaps://url。此Ldap服务器如果有ip授权,请联系我们,将我们的服务器ip地址加入您的授权列表中。

Ldap服务器端口 一般为389,如果是ssl一般是636,或者您有特殊指定的端口号。

Ldap管理员,也就是管理Ldap服务器的管理员身份,通过此身份可以登录到您的Ldap服务器中,在认证阶段或者在拉取阶段需要用到此身份登录进Ldap服务器,获取特定邮箱地址所对应的Ldap登录身份名。为了安全,您可以填写一个权限最小(只读权限)的管理员给我们,比如Ldap管理员为cn=root,dc=example,dc=com 。

Ldap管理员密码,Ldap管理员登录所需的密码。

BaseDN:Ldap为树形结构,我们搜索这棵树需要从根开始,根即为BaseDN信息,比如您的BaseDN信息为dc=example,dc=com 。

邮件地址属性名:认证阶段我们查询此属性和邮箱认证提交过来的邮件地址,来获取Ldap登录身份名。如您填写的属性为mail,需要认证的邮箱地址为a@example.com,则我们搜索的条件为(mail=a@example.com),通过此条件搜索出来的Ldap登录身份名和邮箱认证时提交的密码来判断用户是否合法。

登录属性名也就是上文的Ldap登录身份名所对应的属性,一般属性名都为dn(保证此身份Ldap全局唯一)。比如您登录属性名为dn,上面搜索条件为(mail=example.com),搜索出来会有很多属性,我们只会查找dn属性,dn属性对应的值就是Ldap登录身份名。

显示名称属性名即您Ldap登录名的称呼(Common Name),Ldap中一般为cn。我们拉取到这个值,在创建邮箱时作为此邮箱的显示名称。

邮箱容量为在拉取您的邮箱地址数据,然后到邮局系统中自动创建用户时,默认需要分配给此用户多少使用容量。

单位与上面邮箱容量相对应,您可以填写MB还是GB。

Ldap版本协议,我们支持主流的Ldap版本为2和3,两个版本的Ldap协议规范。